من Unsplash

أي أسلوب، طالما بما فيه الكفاية المتقدمة، فإنها لا يمكن فصلها عن منطقة السحر.

- آرثر كلارك

من أجل حل المشاكل، اخترع الناس آلات لا تعد ولا تحصى. وهناك مجموعة واسعة من أجهزة الكمبيوتر، من جهاز كمبيوتر جزءا لا يتجزأ من المريخ الروبوت للتلاعب في أنظمة الملاحة البحرية الكمبيوتر، وهكذا دواليك. فون نيومان نموذج الحوسبة اقترحت لأول مرة في عام 1945، سواء المحمول أو الهاتف، وأجهزة الكمبيوتر كلها تقريبا تتبع نفس النموذج الذي يعمل. لذلك يمكنك فهم كيفية عمل هذا الكمبيوتر؟ هذه المادة سوف يناقش هذه العناصر:

فهم أساسيات هندسة الكمبيوتر

اختيار المتحولين تعليمات مترجم مدونة الكمبيوتر التي يمكن تنفيذها

زيادة سرعة البيانات المخزنة في التسلسل الهرمي تخزين وفقا ل

بعد كل شيء، على ما يبدو غير المبرمجين، برمجة يمكن أن يكون أكثر مثل السحر السحر، ونحن المبرمجين لا أعتقد ذلك.

هندسة معمارية

الكمبيوتر هو البيانات العملية تعليمات الجهاز، واثنين من ذاكرة المعالج الرئيسية. الذاكرة المعروفة باسم RAM (ذاكرة الوصول العشوائي)، لتخزين البيانات والتعليمات وسيتم تشغيلها. المعالج المعروف أيضا باسم CPU (وحدة المعالجة المركزية)، والذي جلب التعليمات والبيانات من الذاكرة وينفذ العمليات الحسابية المناسبة. بعد ذلك، سوف نناقش أعمال هذين الجزءين.

ذاكرة

وتنقسم الذاكرة إلى عدد وافر من خلايا، وكل خلية تخزين كميات صغيرة من البيانات، إلى أن حددها عنوان رقمي. عند قراءة أو كتابة البيانات في الذاكرة، في كل مرة يتم فيها تشغيل وحدة.

القراءة والكتابة خلية ذاكرة معينة، يجب عليك العثور على عنوان وحدة رقمية.

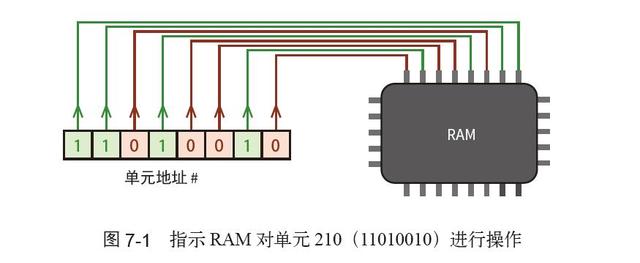

منذ الذاكرة هي عنصر كهربائي، عنوان وحدة وعدد ثنائي ينتقل عن طريق خط الإشارة.

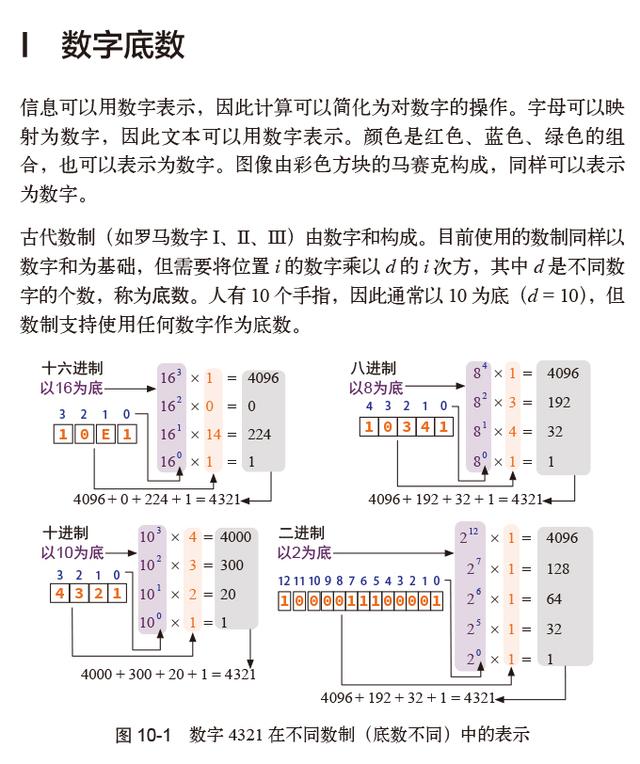

قاعدة رقم ثنائي 2 التمثيل، وأنها تعمل على النحو التالي:

كل سطر إشارة لنقل بت واحد، يمثل إشارة ذات الجهد العالي "1"، في إشارة الجهد المنخفض تشير "0"، كما هو موضح في الشكل 7-1.

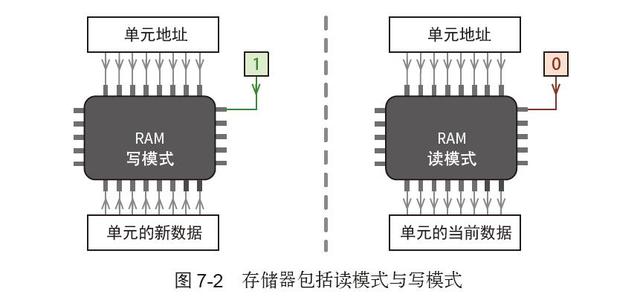

لعنوان خلية معينة، الذاكرة يمكن أن تستخدم في كل من العمليات: الحصول على قيمة أو يخزن قيمة جديدة، كما هو موضح في الشكل 7-2. وتشمل الذاكرة خط إشارة خاصة لتحديد وضعية التشغيل.

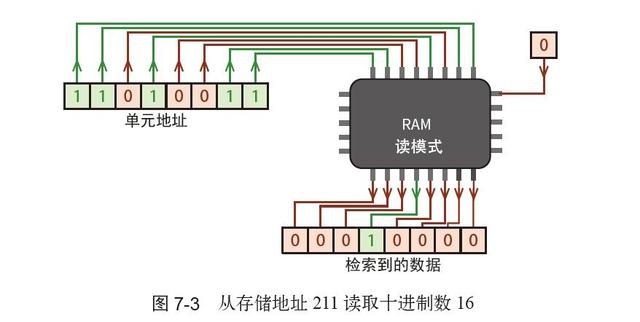

كل خلية الذاكرة عادة بتخزين عدد ثنائي 8 بت، ويسمى بايت. عند تعيينها إلى "قراءة" واسطة، البايت التي تم استردادها من وحدة تخزين الذاكرة، و 8 من خلال خط الانتاج لنقل البيانات، كما هو موضح في الشكل 7-3.

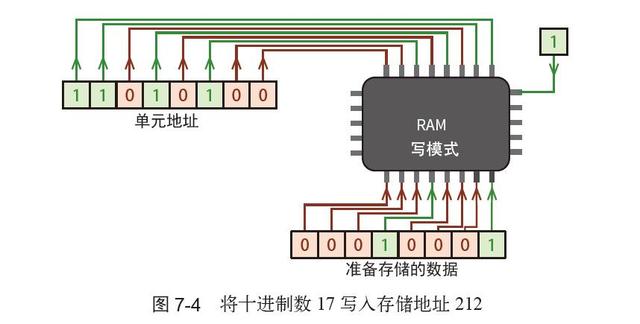

عند تعيينها إلى وضع "الكتابة"، ذاكرة جلب بايت من خط نقل البيانات، ويكتب إلى وحدة مناسبة، كما هو موضح في الشكل 7-4.

ويسمى انتقال ناقل البيانات نفسها مجموعة من خطوط إشارة. 8 خطوط إشارة لعنوان الإرسال يشكل حافلة عنوان، حافلة البيانات لتشكل خلايا الذاكرة بين ثمانية خط إشارة إضافية لنقل البيانات. الحافلة عنوان هو أحادي الاتجاه (تلقي البيانات فقط)، وناقل البيانات هي ثنائية الاتجاه (لإرسال واستقبال البيانات).

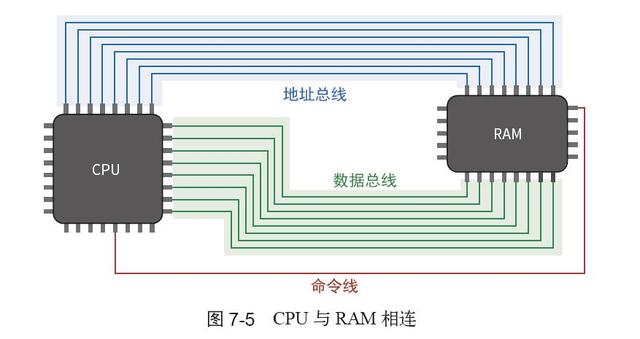

في كل جهاز كمبيوتر، وحدة المعالجة المركزية وذاكرة الوصول العشوائي في كل وقت لتبادل البيانات: CPU الوصول المستمر إلى التعليمات والبيانات من ذاكرة الوصول العشوائي، يحسب قسم أحيانا إخراج المخزنة في ذاكرة الوصول العشوائي هو مبين في الشكل 7-5.

وحدة المعالجة المركزية

يتضمن عدد وافر من وحدة المعالجة المركزية، فإنه يمكن الإشارة إلى كوحدة تخزين داخلية لتسجيل نقل البيانات، فإنه يمكن إجراء عمليات حسابية بسيطة على الرقم المخزن في هذه السجلات بين ذاكرة الوصول العشوائي والسجل. تستطيع تكليف وحدة المعالجة المركزية لتنفيذ العمليات النموذجية التالية:

نسخ البيانات من موقع التخزين إلى تسجيل 2203؛

يضاف 3 السجل إلى رقم في السجل.

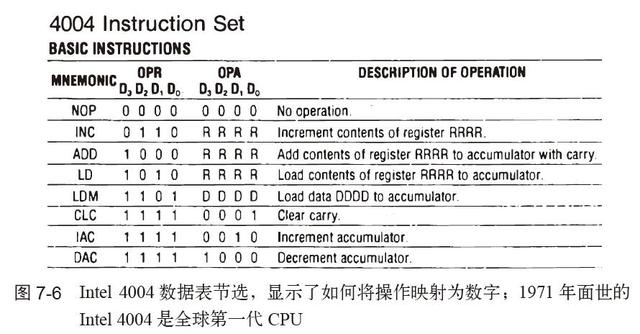

ويشار إلى كل مجموعة من كل عمليات وحدة المعالجة المركزية يمكن تنفيذ مجموعة تعليمات ل، يتم تعيين مجموعة تعليمات التشغيل رقم. رمز حاسوبي هو في الأساس سلسلة من العمليات الرقمية وحدة المعالجة المركزية، والعمليات في شكل رقمي المخزنة في ذاكرة الوصول العشوائي. بيانات الإدخال / الإخراج، ورمز الكمبيوتر ويتم تخزين جزء من حساب في RAM.

عن طريق إعادة كتابة جزء من التعليمات البرمجية التي تحتوي على إرشادات في RAM، رمز نفسه حتى يمكن تعديل، وهو فيروس الكمبيوتر إلى تهرب الكشف عن البرمجيات المضادة للفيروسات طريقة العمل. وبالمثل، فيروس البيولوجي عن طريق تغيير الحمض النووي للتهرب من نظام المناعة المضيف إلى القتال.

الشكل 7-6 دليل التشغيل من إنتل 4004، ويبين طريقة للجزء الرقمي للخرائط تعليمات وحدة المعالجة المركزية. مع تطور عمليات التصنيع، دعمت وحدة المعالجة المركزية تعمل أكثر وأكثر. الحديث مجموعة التعليمات CPU بشكل كبير جدا، ولكن تعليمات أهم موجودة قبل عقود قليلة.

وحدة المعالجة المركزية تشغيل لا نهاية لها، فإنه لا يزال لاكتساب وتنفيذ التعليمات من الذاكرة. جوهر هذه الدورة هو السجل PC، PC (برنامج العداد) هو "برنامج مكافحة" للاختصار. PC هو سجل خاص لتخزين عنوان تخزين التعليمة التالية ليتم تنفيذها. تعمل وحدة المعالجة المركزية على النحو التالي:

(1) تعليمات محددة يتم جلب من الذاكرة PC العنوان؛

(2) زيادة PC.

(3) تعليمات المنفذة؛

(4) العودة إلى الخطوة 1.

إعادة تعيين جهاز الكمبيوتر عندما قوة وحدة المعالجة المركزية إلى القيمة الافتراضية، الذي هو عنوان التعليمة الأولى ليتم تنفيذها في الكمبيوتر. هذه التعليمات هو عادة وغير قابل للتغيير المدمج في برامج الوظائف الأساسية للكمبيوتر تحميل.

في العديد من أجهزة الكمبيوتر الشخصية، ويسمى هذا البرنامج BIOS (الأساسية الإدخال والإخراج النظام).

بعد تواصل قوة وحدة المعالجة المركزية مع هذا "الحصول على - لتنفيذ" الفترة حتى الاغلاق. ومع ذلك، إذا كان CPU يمكن أن يتبع فقط قائمة مرتبة من العمليات، والنظام، وبعد ذلك لا يختلف مع آلة حاسبة الهوى. CPU السحر هو أنه قد يشير إلى أن قيمة جديدة هو مكتوب على الكمبيوتر من أجل تحقيق المتفرعة من التنفيذ، أو "القفز" إلى موقع آخر في الذاكرة. قد يكون هذا الفرع مشروط. هذا CPU تعليمات في المثال التالي: "إذا كان السجل يساوي 0، PC 200 إلى العنوان." هذه التعليمات ما يعادل:

إذا كان x = 0 compute_this () آخر compute_that ()لا شيء أكثر من ذلك. سواء كانت مواقع مفتوحة، ولعب ألعاب الكمبيوتر أو ما إذا كان تحرير جداول البيانات، العمليات الحسابية البسيطة التي لا يوجد فرق، ليست سوى سلسلة من تلخيص بيانات الذاكرة، أكثر أو الحركة.

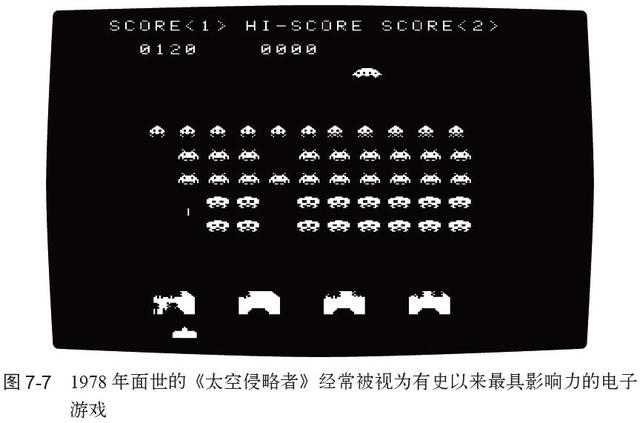

عدد كبير من العمليات البسيطة معا، يمكن أن تعبر عن عملية معقدة. الكلاسيكية "غزاة الفضاء" لعبة، على سبيل المثال، يتضمن رمز حوالي 3000 تعليمات الجهاز.

على مدار الساعة وحدة المعالجة المركزية في 1980s في وقت مبكر، "الغزاة الفضاء" كان كل الغضب. ويدير اللعبة على الممرات مجهزة 2 ميغاهيرتز وحدة المعالجة المركزية. "2 ميغاهرتز" يمثل مدار الساعة وحدة المعالجة المركزية، أي لا يمكن أن يؤديها عدد من العمليات الأساسية وحدة المعالجة المركزية في الثانية الواحدة. 2،000،000 يمكن أداؤها عن تردد على مدار الساعة العملية الأساسية من 2،000،000 هرتز (2 ميغاهرتز) في وحدة المعالجة المركزية الثانية. في تعليمة آلة كامل يستغرق 5 إلى 10 مرات العملية الأساسية، وبالتالي فإن الآلات ممر القديمة يمكن تشغيل مئات الآلاف من التعليمات في الثانية الواحدة.

مع التقدم في التكنولوجيا الحديثة، وقد تم تجهيز أجهزة الكمبيوتر المكتبية العادية والهواتف الذكية عادة مع 2 GHzCPU، يمكنك تنفيذ مئات الملايين من تعليمات الجهاز في الثانية الواحدة. اليوم، كانت وحدة المعالجة المركزية متعددة النوى وضعت في تطبيقات واسعة النطاق، مثل رباعية النواة 2 غيغاهيرتز وحدة المعالجة المركزية يمكن تنفيذ في الثانية الواحدة، ما يقرب من 1000000000 تعليمات الجهاز. وبالنظر إلى المستقبل، وعدد من وحدة المعالجة المركزية الأساسية مع ربما أكثر وأكثر.

العمارة وحدة المعالجة المركزية سواء القراء يعتقدون عن السبب في لعبة بلاي ستيشن CD لا يمكن تشغيل على جهاز كمبيوتر سطح المكتب؟ تطبيق اي فون لماذا لا يمكن تشغيلها على جهاز ماكنتوش؟ والسبب بسيط، لأن لديهم أبنية CPU مختلفة.

أصبح إلى x86 العمارة الآن معيار الصناعة، لذلك يمكن تنفيذ التعليمات البرمجية نفسه على معظم أجهزة الكمبيوتر الشخصية. ولكن مع الأخذ في الاعتبار متطلبات الموفرة للطاقة، يستخدم الهاتف هندسة CPU مختلفة. مختلفة أبنية CPU يعني أن مجموعة التعليمات CPU، وسائل التعليم لترميز بطريقة رقمية مختلفة. فعالة سطح المكتب تعليمات تعليمات الكمبيوتر وحدة المعالجة المركزية CPU ليست النقالة، والعكس بالعكس.

أبنية 32 بت و 64 بت وحدة المعالجة المركزية الأولى هي إنتل 4004، والذي يستخدم أربعة الهندسة المعمارية. وبعبارة أخرى، فإن وحدة المعالجة المركزية يمكن تنفيذ لخص إلى رقم ثنائي أربعة بت في تعليمات الجهاز، وتشغيل المقارنة وتتحرك. إنتل 4004 حافلة البيانات وعنوان الحافلة هي أربعة فقط.

بعد فترة وجيزة، بدأت وحدة المعالجة المركزية 8 بت شعبية على نطاق واسع، وهذا وحدة المعالجة المركزية لأجهزة الكمبيوتر الشخصية في وقت مبكر تشغيل DOS. 1980s و 1990s، لعبة بوي لعبة المحمولة الشهيرة على معالج 8 بت. هذه وحدة المعالجة المركزية يمكن أن تعمل على عدد ثنائي 8 بت في التعليمات.

التطور السريع للتكنولوجيا لجعل الهندسة المعمارية 16 بت و 32 بت بعد أن أصبحت مهيمنة. CPU تسجل زيادات، لاستيعاب عدد 32 بت. أكثر طبيعية ولادة تسجيل أكبر حافلة عنوان وناقل البيانات: 32 وجود حافلة عنوان خط إشارة يمكن أن تعالج 232 بايت (4 GB) من الذاكرة.

رغبة الناس لحساب السلطة لم يتوقف أبدا. برامج الكمبيوتر أصبحت أكثر تعقيدا، وأكثر وأكثر استهلاك الذاكرة، 4 GB من ذاكرة لم يتمكن من تلبية احتياجاتهم. باستخدام مناسبة 32 بت السجل العنوان الرقمي لمعالجة أكثر من 4 غيغابايت من الذاكرة من الصعب جدا، يصبح 64 بت العمارة، وارتفاع الدافع، وهذه العمارة الآن تهيمن. CPU 64 بت يمكن تشغيلها في عدد هائل من تعليمات، وسجلات 64 بت في مساحة عنوان ذاكرة تخزين كتلة: ما يعادل أكثر من 17 مليار بايت 264 غيغا بايت (GB).

بيغ-endian وEndian طفيف بعض المصممين الكمبيوتر يعتقدون أن، من اليسار إلى اليمين يجب أن يتم تخزينها في ذاكرة الوصول العشوائي في أعداد وحدة المعالجة المركزية، ويسمى هذا النمط من Endian طفيف. المصممين الكمبيوتر الأخرى تميل إلى كتابة البيانات في الذاكرة بالتتابع من اليمين إلى اليسار، ويسمى هذا الوضع endian كبيرة. وهكذا، اعتمادا على "ترتيب بايت"، تمثيل رقمي من تسلسل ثنائي 1-0-0-0-0-0-1-1 مختلفة.

كبير-endian: 27 + 21 + 20 = 131

Endian طفيف: 20 + 26 + 27 = 193

يستخدم معظم CPU الحالية وضع Endian طفيف، ولكن هناك العديد من أجهزة الكمبيوتر استخدام نفس وضع كبيرة endian. إذا كانت احتياجات CPU-كبير endian لتفسير البيانات التي تنتجها CPU-endian قليلا، ويجب اتخاذ تدابير لتجنب عدم تطابق endian. مبرمج من عملية ثنائية مباشرة، والحاجة المشكلة إلى توخي الحذر عند تحليل البيانات من تبديل الشبكة. على الرغم من أن معظم أجهزة الكمبيوتر استخدام وضع endian قليلا، ولكن لأن معظم شبكة مبكرة التوجيه باستخدام وحدة المعالجة المركزية الكبيرة endian، وبالتالي فإن حركة المرور على الإنترنت لا تزال كبيرة-endian كأساس للتوحيد. ومشوه Endian طفيف للبيانات endian كبيرة قراءة الوضع، والعكس بالعكس.

في بعض الحالات، محاكاة، تحتاج إلى تشغيل بعض التعليمات البرمجية المصممة للCPU مختلفة على الكمبيوتر، حتى في حالة عدم وجود اختبار تطبيق iPhone اي فون، أو شعبية لعب ألعاب سوبر نينتندو القديمة. ويتحقق ذلك من خلال برنامج يسمى جهاز محاكاة.

محاكي لمحاكاة الجهاز الهدف، فمن المفترض أن نفس ديها في وحدة المعالجة المركزية، ذاكرة الوصول العشوائي والأجهزة الأخرى. تعليمات برنامج محاكاة ليتم فك الشفرة وتنفيذها في جهاز محاكاة. ومن المتصور أنه إذا الجهازين من أبنية مختلفة، وذلك ضمن جهاز واحد إلى محاكاة جهاز آخر ليست سهلة. لحسن الحظ، وسرعة أجهزة الكمبيوتر الحديثة أكثر بكثير من آلة السابقة، وبالتالي التناظرية ليست مستحيلة. يمكننا استخدام محاكي جيم بوي لخلق لعبة فتى الظاهري في جهاز الكمبيوتر الخاص بك، ثم يمكنك أن تلعب مباريات من هذا القبيل مع لعبة فتى الفعلي.

مترجم

عن طريق برمجة كمبيوتر، يمكنك إكمال التصوير بالرنين المغناطيسي، التعرف على الصوت، واستكشاف الكواكب، والعديد من المهام المعقدة الأخرى. ومن الجدير بالذكر أن التنفيذ النهائي لجميع العمليات الكمبيوتر يجب أن تكتمل قبل تعليمات CPU بسيطة، أن ينزل إلى مجموع الأرقام ومقارنتها. مستعرض ويب وغيرها من برامج الكمبيوتر المعقدة تتطلب الملايين أو المليارات حتى هذه تعليمات الجهاز.

لكننا نادرا ما تستخدم مباشرة تعليمات وحدة المعالجة المركزية لبرامج الكتابة، فإنه لا يمكن أن يكون بهذه الطريقة تتطور لعبة واقعية الكمبيوتر ثلاثية الأبعاد. لبطريقة أكثر "طبيعية" وأكثر إحكاما للتعبير عن الأوامر، خلقت لغة البرمجة. نحن نستخدم اللغات التالية إلى رمز الكتابة، ومن ثم عن طريق برنامج يسمى الأوامر مترجم إلى تعليمات الجهاز CPU يمكن تنفيذ.

ونحن نستخدم القياس رياضي بسيط لشرح الغرض من هذا المجمع. لنفترض أننا طرح الأسئلة لشخص ما، أطلب منه أن حساب مضروب 5.

5! =؟

ولكن إذا المستطلعين لا يفهمون ما هو مضروب، ثم هذا السؤال لا معنى له. يجب أن نعتمد عملية أكثر بساطة لإعادة صياغة هذه المسألة.

5 4 3 2 1 =؟

ومع ذلك، إذا كان المدعى عليه يمكن أن تفعل سوى إضافة كيف نفعل؟ نحن بحاجة إلى مزيد من تبسيط المشكلة التمثيل.

+ 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 + 5 = 5؟

يمكن أن ينظر إليه، وأكثر من شكل من أشكال التعبير حسابية بسيطة، يتطلب عدد من العمليات. وينطبق الشيء نفسه من التعليمات البرمجية الكمبيوتر. المترجم بتحويل التعليمات المعقدة بلغة البرمجة تعليمات CPU ما يعادلها. ملزمة مكتبة خارجية قوية يمكن أن تمثل معقد يحتوي على المليارات من تعليمات وحدة المعالجة المركزية من الأسطر القليلة نسبيا من التعليمات البرمجية، لكن رمز من السهل أن نفهم وتعديلها.

وجدت آلان تورينج الد كمبيوتر آلة بسيطة قادرة على حساب أي شيء محسوب. إذا كان الجهاز يحتوي قدرات الحوسبة العامة، يجب أن تكون قادرة على متابعة البرنامج تحتوي على تعليمات ل:

لقراءة وكتابة البيانات في الذاكرة.

تنفيذ فرع مشروط: إذا كان عنوان الذاكرة يحتوي على قيمة معينة، يقفز البرنامج إلى نقطة أخرى.

نحن نسمي هذا الجهاز لديه القدرة الحاسوبية للأغراض العامة وتورينج كاملة. بغض النظر عن تعقيد أو صعوبة كيفية حساب، قد تكون عاملة وبسيطة تعليمات القراءة / الكتابة / فرع عنها. طالما أن تخصيص وقت كاف، ومساحة التخزين، ويمكن لهذه الإرشادات حساب أي شيء.

اكتشفت مؤخرا، ودعا وسائل التحقق (نقل البيانات) هو تعليم CPU تورنج كاملة. وهذا يعني أنه ليس هناك سوى وحدة المعالجة المركزية وتنفيذ كامل للCPU تعليمات MOV لا يختلف في وظيفة: وبعبارة أخرى، يمكنك التعبير عن أي نوع من مدونة صارمة عبر تعليمات MOV.

المفهوم الهام هو أنه، مهما كانت بسيطة أو لا، إذا كان يمكن ترميز البرنامج باستخدام لغة البرمجة، يمكنك تشغيل بعد إعادة كتابة أي آلات تورينج كاملة. المترجم هو برنامج مدهش التي يمكن تحويلها تلقائيا من لغة بسيطة لغة التعليمات البرمجية المعقدة.

نظام التشغيل

في الأساس، يتم ترجمة برنامج كمبيوتر سلسلة من التعليمات وحدة المعالجة المركزية. كما ذكر آنفا، لا يمكنك تشغيل في الهواتف الذكية إلى رمز كمبيوتر سطح المكتب المترجمة، لأن كلا من استخدام وحدة المعالجة المركزية الهندسة المعمارية المختلفة. ومع ذلك، لأن البرنامج يجب أن تعمل من أجل التواصل مع نظام التشغيل للكمبيوتر، قد لا تكون مشتركة البرنامج المترجمة كلا الجهازين استخدام الهندسة المعمارية وحدة المعالجة المركزية نفسها.

من أجل تحقيق التواصل مع العالم الخارجي، يجب أن يكون برنامج المدخلات والمخرجات العمليات، مثل فتح الملف، الرسالة المعروضة على الشاشة، وشبكة اتصالات مفتوحة. ولكن أجهزة كمبيوتر مختلفة باستخدام أجهزة مختلفة، وبالتالي فإن البرنامج لا يمكن أن تدعم مباشرة جميع أنواع مختلفة من الشاشات، بطاقة الصوت، أو NIC.

وهذا هو السبب يعتمد البرنامج على نظام التشغيل لأداء الأكاذيب. مع مساعدة من نظام التشغيل، يمكن للبرنامج استخدام جهد أجهزة مختلفة. يخلق استدعاء نظام خاص يطلب نظام التشغيل لتنفيذ عمليات الإدخال / الإخراج المطلوب. المترجم هو المسؤول عن أوامر الإدخال / الإخراج إلى استدعاء نظام المناسبة.

ومع ذلك، أنظمة تشغيل مختلفة وغالبا ما تستخدم استدعاءات النظام غير متوافقة. على سبيل المثال، مقارنة مع ماك أو لينكس، والمعلومات طباعة Windows المستخدمة من قبل استدعاء نظام مختلفة على الشاشة.

لذلك، وقد تم تجميعها باستخدام معالجات x86 في برامج ويندوز لتشغيلها على معالجات x86 تستخدم ماك. باستثناء خارج العمارة وحدة المعالجة المركزية محددة، سيتم ترجمة التعليمات البرمجية لنظام تشغيل معين.

مترجم الأمثل

وتلتزم مترجم ممتازة لتحسين آلة القانون التي تولدها. إذا يمكن اعتبار مترجم لتحسين الكفاءة من خلال تعديل جزء من القانون أن تتم معالجتها. قبل توليد الناتج ثنائي، المترجم قد يحاول تطبيق المئات من القواعد الأمثل.

ولذلك، ينبغي أن يجعل رمز أسهل للقراءة من أجل تسهيل التحسين الجزئي. فإن المترجم استكمال جميع الأمثل خفية. على سبيل المثال، وشكا بعض الناس إلى التعليمات البرمجية التالية.

مضروب وظيفة (ن) إذا كان n > 1 العودة مضروب (ن - 1) * ن آخر العودة 1يعتقدون أننا يجب إجراء التغييرات التالية:

مضروب وظيفة (ن) يؤدي 1 في حين ن > 1 يؤدي نتيجة * ن ن ن - 1 نتيجة عودةفي الواقع، من دون استخدام لتنفيذ العودية وظيفة عاملية سوف تستهلك موارد أقل الحوسبة، لا يزال هناك أي سبب للتغيير التعليمات البرمجية. المجمعين الحديثة سوف الكتابة تلقائيا وظيفة متكررة بسيطة، على سبيل المثال على النحو التالي.

ط س + ص + 1 ي س + صلتجنب مرتين يتم احتساب س + ص، مترجم رمز أعلاه إعادة كتابة على النحو التالي:

T1 س + ص ط T1 + 1 ي T1علينا أن نركز على كتابة رمز واضح وتحتاج إلى شرح. إذا مشاكل الأداء، يمكنك استخدام أدوات التحليل للعثور على الاختناقات في التعليمات البرمجية الخاصة بك ومحاولة لحساب استخدام إشكالية رمز طريقة أفضل. وبالإضافة إلى ذلك، لتجنب إضاعة الكثير من الوقت على الجزئية التي لا داعي لها.

ومع ذلك، في بعض الحالات، ونحن نريد لتخطي تجميع، وسوف تناقش المقبل.

لغة البرمجة

بعض اللغات في تنفيذ لم يتم تجميعها مباشرة إلى رمز الجهاز، ويسمى لغة من لغات البرمجة، بما في ذلك تفعيل جافا، بايثون وروبي. في لغة البرمجة، يتم تنفيذ التعليمات البرمجية عن طريق مترجم بدلا من وحدة المعالجة المركزية، يجب تثبيت مترجم على رمز الجهاز قيد التشغيل.

في الوقت الحقيقي الترجمة وتنفيذ مترجم كود، لذلك سرعته عموما أبطأ بكثير من التعليمات البرمجية المترجمة. من ناحية أخرى، يمكن للمبرمجين دائما تشغيل التعليمات البرمجية على الفور دون انتظار لعملية الإنشاء.

لحجم كبير من المشروع، والتي يمكن أن يستغرق عدة ساعات لتجميع.

يجب على مهندسي جوجل تستمر في جمع الكثير من التعليمات البرمجية، مبرمج الرئيسي "فقدت" الكثير من الوقت (الشكل 7-9). نظرا للحاجة للتأكد من أن ثنائيات جمعت لها أداء أفضل، وجوجل لا يمكن التبديل إلى لغة البرمجة. الذهاب إلى هذه الغاية وقد وضعت الشركة لغة، انها سريعة جدا سرعة تجميع، مع الحفاظ على الأداء العالي.

الهندسة تفكيك وعكس

وبالنظر إلى برنامج كمبيوتر المترجمة، لا يمكنك استعادة شفرة المصدر قبل تجميع. ومع ذلك، فإننا يمكن فك سيتم استخدام برنامج ثنائي لتحويل تعليمات مشفرة رقميا لتعليمات CPU تسلسل الإنسان للقراءة. وتعرف هذه العملية باسم التفكيك.

وبعد ذلك، وحدة المعالجة المركزية ويمكن عرض هذه التعليمات ومحاولة لتحليل استخدامها، وهذا ما يسمى الهندسة العكسية. بعض الفوائد المجمع كبيرة من هذه العملية، فإنها يمكن تلقائيا كشف وأنظمة الشرح والمكالمات وظيفة مشتركة. ، المعروفة من قبل أداة القراصنة التفكيك لجميع جوانب الشفرة الثنائية. وأعتقد أن العديد من الشركات أعلى IT ديك سرية العكسي المختبرات الهندسية لبرنامج المنافسين الدراسة.

قراصنة تحت الأرض تحليل بانتظام ويندوز، فوتوشوب، "سرقة السيارات الكبرى" وإجراءات ترخيص أخرى في الشفرة الثنائية لتحديد أي جزء من شفرة مسؤولة عن التحقق من ترخيص البرمجيات. هاكر تعديل الشفرة الثنائية، التي لأجزاء كود تعليمات لأداء القفز مباشرة إلى الترخيص بعد مصادقة. عند تشغيل رمز ثنائي المعدلة، فإنه يحصل على حقن تعليمات JUMP قبل الترخيص الاختبار، والتي يمكن تشغيلها نسخ غير قانونية المقرصنة دون أجر.

في وكالات الاستخبارات الحكومية السرية والمختبرات الباحثين في مجال الأمن الشعبي والمهندسين للبحث دائرة الرقابة الداخلية، وتقدم ويندوز، ومتصفح إنترنت إكسبلورر والبرمجيات الاستهلاكية الأخرى أيضا. يجدون الثغرات الأمنية التي قد تكون موجودة في هذه الإجراءات للحيلولة دون اقتحام الشبكة أو أهداف ذات قيمة عالية الهجوم. في هذا النوع من الهجوم، بلا شك الأكثر شهرة "ستكسنت" فيروس، والذي تم تطويره من قبل الولايات المتحدة ووكالات المخابرات الإسرائيلية وهناك شبكة من الأسلحة. عن طريق العدوى الكمبيوتر التحكم في المفاعلات الانصهار تحت الأرض، "الصدمة على شبكة الإنترنت" تأخير البرنامج النووي الإيراني.

برمجيات المصدر المفتوح

كما ذكر سابقا، يمكننا تحليل التعليمات الأصلية حول البرنامج وفقا الملفات القابلة للتنفيذ الثنائية، ولكن لا يمكن استرداد شفرة المصدر الأصلية المستخدمة لإنشاء ملف ثنائي.

في حالة عدم وجود رمز المصدر الأصلي، حتى لو كان ملف ثنائي يمكن تعديلها قليلا من أجل كسر بطريقة صغيرة، في الواقع، لا يمكن إجراء أية تغييرات جوهرية (مثل إضافة جديدة وظيفة) البرنامج. بعض الناس أعجب بالطريقة رمز للتعاون لبناء وتملك وبالتالي ستكون مفتوحة للآخرين لتعديل شفرة المصدر. "المصدر المفتوح" مفهوم أساسا يكمن في هذا: كل واحد حر في استخدام وتعديل البرامج. أنظمة التشغيل لينكس على أساس (مثل أوبونتو، فيدورا و ديبيان) هو المصدر المفتوح، ويندوز هو مصدر المغلقة وماك.

نقطة مثيرة للاهتمام هو أن نظام تشغيل مفتوح المصدر، يمكن لأي شخص أن يفحص شفرة المصدر للعثور على الثغرات الأمنية. لقد ثبت، والوكالات الحكومية من خلال البرمجيات الاستهلاكية اليومية الثغرات الأمنية غير المصلحة، والملايين من المدنيين واستخدام المراقبة.

لكن برمجيات المصدر المفتوح، رمز تخضع لدرجة عالية من القلق، لذلك من الصعب خلفي المراقبة زرع طرف ثالث الخبيثة مع الجهات الحكومية. عند استخدام ماك أو ويندوز، يجب على المستخدم يعتقدون أن أبل أو مايكروسوفت حفاظا على سلامتهم لن تشكل خطرا، وبذل قصارى جهدها لمنع أي الثغرات الأمنية الخطيرة. وتحت نظام مفتوح المصدر إلى التدقيق العام، وبالتالي فإن إمكانية الخروقات الأمنية مهملة تقلص إلى حد كبير.

ذاكرة التسلسل الهرمي

نحن نعلم أن تشغيل الكمبيوتر يمكن أن يعزى إلى تعليمات بسيطة التي تنفذها وحدة المعالجة المركزية، يمكن للتعليمات تعمل على البيانات المخزنة في سجلات وحدة المعالجة المركزية. ومع ذلك، السجل تخزين عادة ما تقتصر على أقل من 1000 بايت، يجب سائل باستمرار بين سجلات وحدة المعالجة المركزية وذاكرة الوصول العشوائي نقل البيانات.

إذا كانت سرعة الوصول إلى الذاكرة بطيئة جدا، وحدة المعالجة المركزية هي في حالة خمول ستضطر لانتظار الانتهاء من RAM نقل البيانات. الوقت اللازم لقراءة وكتابة البيانات مباشرة إلى ذاكرة وحدة المعالجة المركزية المرتبطة أداء الكمبيوتر. تحسين سرعة الذاكرة يساعد على تسريع الكمبيوتر على التوالي، كما يمكن زيادة سرعة وحدة المعالجة المركزية للوصول إلى البيانات. CPU يمكن أن يعجل البيانات في الوقت الحقيقي القريب (أي خلال دورة واحدة) يتم تخزينها في وصول السجل، وصول RAM ولكن أبطأ بكثير.

للتردد على مدار الساعة من 1 غيغاهيرتز وحدة المعالجة المركزية، حول مدة النانوسيكند للدورة، وهو الوقت اللازم لعيون القارئ الضوء يدخل من الكتاب.

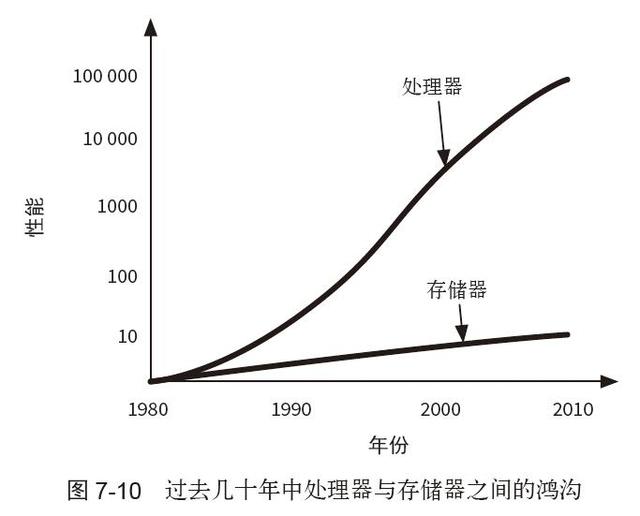

الفجوة بين المعالج والذاكرة

تطوير التكنولوجيا في السنوات الأخيرة يجعل سرعة وحدة المعالجة المركزية الضعف. وعلى الرغم من زيادة سرعة الذاكرة أيضا، ولكن بوتيرة أبطأ بكثير. هذه الفجوة بين أداء وحدة المعالجة المركزية وذاكرة الوصول العشوائي يشار إليها باسم "الفجوة بين المعالج والذاكرة." يمكننا تنفيذ عدد من التعليمات وحدة المعالجة المركزية، بحيث تكون "رخيصة"، والوقت اللازم للحصول على البيانات من ذاكرة الوصول العشوائي طويلة، لذلك هم "مكلفة". مع الفجوة بين الاثنين يزداد تدريجيا، على أهمية تحسين كفاءة الوصول إلى الذاكرة هو أكثر وضوحا.

يتطلب الكمبيوتر الحديثة حوالي 1000 دورات وحدة المعالجة المركزية (حوالي 1 ميكروثانية) تستحوذ على البيانات من ذاكرة الوصول العشوائي. وكان هذا المعدل مدهش للغاية، ولكن لا تزال بطيئة مقارنة مع وقت الوصول إلى سجلات وحدة المعالجة المركزية. تقليل عدد العمليات اللازمة لRAM حساب، وهو هدف عالم الكمبيوتر.

بين تواجه شخصين لوجه، يأخذ انتشار الموجات الصوتية حوالي 10 ميكروثانية.

محلة الزمانية والمكانية محلة

عند محاولة للحد من الوصول إلى RAM، بدأ علماء الكمبيوتر لاحظت حقيقتين.

محلة الزمنية: عند الوصول إلى عنوان الذاكرة، عنوان قد يزور مرة أخرى قريبا.

محلة المكانية: عند الوصول إلى عنوان الذاكرة، قد قريبا بزيارة عنوان المرتبطة به المجاورة.

لذلك، هذه العناوين تخزين المخزنة في سجلات وحدة المعالجة المركزية، ويساعد على تجنب معظم RAM عملية "مكلفة". ولكن عندما تصميم وحدة المعالجة المركزية رقاقة والمهندسين الصناعي لم تجد السبل الممكنة لاستيعاب عدد كاف من سجلات الداخلية، لكنها لا تزال موجودة على كيفية الاستخدام الفعال محلة الزمانية والمكانية محلة. وسوف تناقش التالي.

مخبأ

يمكن بناؤها داخل وحدة المعالجة المركزية المتكاملة والتخزين الثانوية سريع، وهو ذاكرة التخزين المؤقت. مخزن مؤقت قراءة البيانات من السجل، وسجل فقط أبطأ قليلا من مباشرة من البيانات.

استخدام ذاكرة التخزين المؤقت، يجوز لنا الوصول إلى محتويات عنوان الذاكرة النسخة بالقرب من السجل وحدة المعالجة المركزية، حيث في بيانات سرعة التحميل كبيرة في سجلات وحدة المعالجة المركزية. مخزن مؤقت قراءة البيانات من السجل فقط حوالي 10 دورات وحدة المعالجة المركزية، ويكتسب البيانات بسرعة من ذاكرة الوصول العشوائي في الآونة الأخيرة.

بواسطة مخبأ حوالي 10 KB، والاستخدام الرشيد للمحلة الزمانية والمكانية محلة، وأكثر من نصف المكالمات الوصول RAM فقط لا يمكن أن يتحقق من خلال ذاكرة التخزين المؤقت. هذا الابتكار يسمح تقنيات الحوسبة شهدت تغيرات هائلة. مخبأ يمكن تقصير كبير في وقت الانتظار من وحدة المعالجة المركزية CPU بحيث سوف تنفق المزيد من الوقت في حالة خمول غير محسوبة في الواقع.

ذاكرة التخزين المؤقت الثانوي

زيادة سعة ذاكرة التخزين المؤقت يساعد على الحد من عملية الحصول على البيانات من ذاكرة الوصول العشوائي، وبالتالي اختصار الوقت في انتظار وحدة المعالجة المركزية. ومع ذلك، وزيادة ذاكرة التخزين المؤقت في حين خفض أيضا سرعته. عندما يستمر على مخبأ حوالي 50 KB، لزيادة قدرتها سوف تضطر لدفع تكلفة عالية جدا. الحل الأفضل هو بناء مخبأ يسمى ذاكرة التخزين المؤقت الثانوي. ذاكرة التخزين المؤقت الثانوي أبطأ، ولكن الكثير قدرة أكبر من ذاكرة التخزين المؤقت. CPU ذاكرة التخزين المؤقت الثانوي الحديثة مع ما يقرب من 200 كيلو بايت، قراءة البيانات من ذاكرة التخزين المؤقت الثانوي في وحدة المعالجة المركزية يتطلب حوالي 100 سجلات دورات وحدة المعالجة المركزية.

ونحن على الأرجح نسخ عنوان للوصول إلى ذاكرة التخزين المؤقت، هم أكثر عرضة للوصول إلى عنوان نسخها إلى ذاكرة التخزين المؤقت L2. إذا لم CPU العثور على عنوان المخزنة في ذاكرة التخزين المؤقت، لا يزال بإمكانك محاولة البحث في ذاكرة التخزين المؤقت الثانوي. فقط عندما يكون العنوان هو لا مخبأ ولا في ذاكرة التخزين المؤقت الثانوي، يحتاج وحدة المعالجة المركزية فقط إلى RAM الوصول.

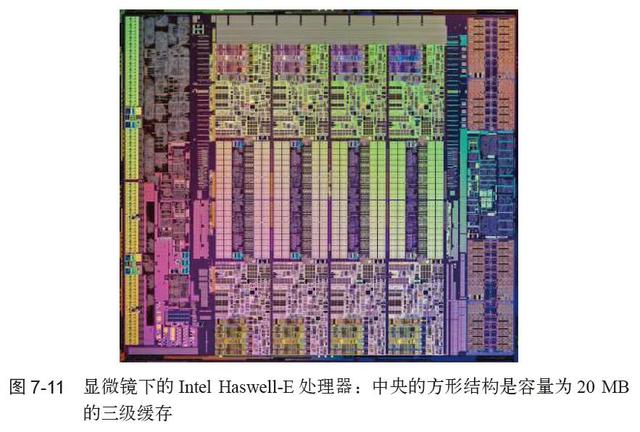

في الوقت الحاضر، بدأت العديد من الشركات المصنعة المعالج مع ثلاثة ذاكرة التخزين المؤقت. قدرة ثلاثة مخبأ من ذاكرة التخزين المؤقت الثانوي، وإن لم يكن بالسرعة ذاكرة التخزين المؤقت الثانوي، ولكن لا يزال أسرع بكثير من ذاكرة الوصول العشوائي. واحد مخبأ / اثنين / ثلاثة مهم جدا، والتي تحتل مساحة كبيرة داخل رقاقة وحدة المعالجة المركزية رقاقة. الشكل 7-11.

يمكن استخدام ذاكرة التخزين المؤقت الابتدائي / الثانوي / التعليم العالي تحسن ملحوظ في أداء الكمبيوتر. بعد ذاكرة التخزين المؤقت الثانوي مع 200 KB، أصدر طلب التخزين من خلال وحدة المعالجة المركزية فقط أقل من 10 يجب الحصول عليها مباشرة من ذاكرة الوصول العشوائي.

القراء في المستقبل عند شراء جهاز كمبيوتر لCPU المختار، أن نتذكر أن مقارنة قدرة مخبأ الابتدائية / الثانوية / التعليم العالي. أفضل وحدة المعالجة المركزية، تخزين أكبر. بشكل عام، أوصت لاختيار أكبر حجم ذاكرة التخزين المؤقت ولكن انخفاض طفيف على مدار الساعة تردد CPU.

المرحلة الأولى والمرحلة الثانية من ذاكرة التخزين

كما هو موضح سابقا، وقد تم تجهيز الكمبيوتر مع أنواع مختلفة من الذاكرة التي يتم ترتيبها في تسلسل هرمي. أفضل أداء لسعة الذاكرة محدودة وارتفاع التكاليف. لأسفل التسلسل الهرمي، والمزيد والمزيد من مساحة التخزين المتاحة، ولكن سرعة الوصول هو الحصول على أبطأ وأبطأ.

في التسلسل الهرمي للذاكرة، وتقع تحت ذاكرة التخزين المؤقت وحدة المعالجة المركزية السجل هو RAM، وهي المسؤولة عن تخزين البيانات ورمز كل العمليات قيد التشغيل حاليا. اعتبارا من عام 2017، جهاز كمبيوتر عادة مجهز القدرة RAM 1 GB إلى 10 GB. ولكن في كثير من الحالات، قد لا تتمكن من تلبية احتياجات نظام التشغيل وكافة البرامج قيد التشغيل RAM.

لذا، يجب علينا الخوض في التسلسل الهرمي التخزين، ذاكرة الوصول العشوائي القرص الثابت الموجود تحتها. اعتبارا من عام 2017، وقد تم تجهيز الكمبيوتر مع سعة القرص الصلب عادة عدة مئات غيغابايت، وهو ما يكفي لاحتواء كافة البيانات قيد التشغيل حاليا البرامج. إذا كان RAM هو كامل، ويتم نقل البيانات خالية الحالي للافراج عن الجزء الصعب من مساحة الذاكرة.

والمشكلة هي أن القرص الصلب بطيء جدا، ويتطلب عادة 1،000،000 دورة وحدة المعالجة المركزية (1 ميلي ثانية واحدة) لنقل البيانات بين القرص وذاكرة الوصول العشوائي. الوصول إلى البيانات القرص من ما يبدو بسرعة، ولكن لا ننسى، فقط 1000 RAM الوصول دورة، والوصول إلى القرص يتطلب 1000000 دورات. يشار إلى ذاكرة RAM المرحلة الأولى، وقرص تخزين البرامج والبيانات وذاكرة المستوى الثاني.

صورة قياسية في حوالي 4 ميلي ثانية لالتقاط الضوء.

وحدة المعالجة المركزية لا يمكن الوصول مباشرة إلى ذاكرة المستوى الثاني. قبل تنفيذ البرنامج المخزن في المرحلة الذاكرة الثانية، والتي يجب أن يتم نسخها إلى مرحلة الذاكرة الأولى. في الواقع، في كل مرة يتم فيها تشغيل الكمبيوتر، حتى إذا كان ينبغي نسخ نظام التشغيل من القرص إلى ذاكرة الوصول العشوائي، وحدة المعالجة المركزية على خلاف ذلك لا يمكن تشغيل.

RAM ضمان لا ينضب خلال النشاطات العادية للتأكد من أن جميع البيانات والبرامج التي يمكن تحميلها في ذاكرة الوصول العشوائي للتجهيز الكمبيوتر أمر ضروري، وإلا سوف يستمر الكمبيوتر لتبادل البيانات بين القرص وذاكرة الوصول العشوائي. لأن هذه العملية هي سرعة بطيئة جدا، وسوف يكون أداء الكمبيوتر المتدهورة بشدة، أو حتى غير صالحة للاستعمال. في هذه الحالة، كان الكمبيوتر لقضاء المزيد من الوقت في انتظار لنقل البيانات، ولكن ليس الحسابات الفعلية.

عندما يحتفظ الكمبيوتر البيانات من القرص إلى ذاكرة الوصول العشوائي، ويسمى الكمبيوتر ارتجف النمط. يجب أن يكون الرصد المستمر من خادم، إذا لا يمكن بدء تشغيل الخادم معالجة البيانات التي تم تحميلها في ذاكرة الوصول العشوائي، ثم غضب قد يسبب الملقم بأكمله إلى تعطل. لذا فإن البنك السابق أو تسجيل النقدية اصطف، والنادل بالإضافة إلى غضب اللوم نظام الكمبيوتر وقع خارج الطريق لا غيرها. ذاكرة كافية ربما يكون واحدا من الفشل سبب الخادم الرئيسي.

الذاكرة الخارجية والتخزين العالي

ونحن نواصل تحليل أسفل التسلسل الهرمي الذاكرة. بعد الاتصال بالشبكة، يمكن للكمبيوتر الوصول إلى الذاكرة التي تديرها أجهزة الكمبيوتر الأخرى. فهي إما على الشبكة المحلية أو الموجودة على الإنترنت (أي السحب). ولكن الوقت اللازم للوصول تعد هذه البيانات: قراءة القرص المحلي يتطلب 1 ميلي ثانية واحدة، وشبكة جمع البيانات قد يستغرق مئات من ميلي ثانية. حزمة شبكة النقل من كمبيوتر إلى كمبيوتر آخر يستغرق حوالي 10 مللي و 200 مللي ثانية إلى 300 مللي حاجة إذا كان نقل عن طريق شبكة الإنترنت، وغمضة عين مماثلة.

في الجزء السفلي من التسلسل الهرمي هي ذاكرة التخزين العالي، وهذا الجهاز الذاكرة ليست دائما على الانترنت ومتاحة. أقل مخزن الملايين من غيغا بايت من البيانات في شريط كاسيت أو CD التكاليف، ولكن هذا النوع من الوصول إلى الوسائط للبيانات، تحتاج إلى إدراج بعض وسائل الاعلام جهاز القراءة، والذي يمكن أن يستغرق عدة دقائق أو حتى عدة أيام (في محاولة لجعل أقسام تكنولوجيا المعلومات احتياطية أشرطة البيانات في ليلة الجمعة ......). في ضوء ذلك، التخزين العالي لا يصلح إلا لحفظ البيانات الوصول إليها بشكل غير منتظم.

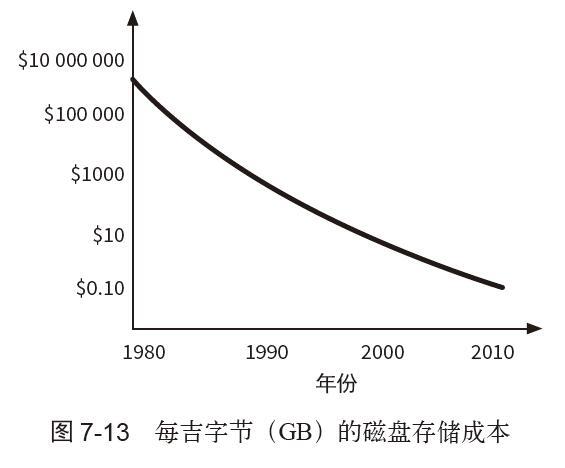

الاتجاهات في تكنولوجيا التخزين

في جانب واحد، وهو تحسن كبير هو صعبة التكنولوجيا "فلاش" الذاكرة (في الجزء العلوي من التسلسل الهرمي الذاكرة) المستخدمة، ومن ناحية أخرى، فإن سرعة الذاكرة "بطيئة" هي أسرع والسعر أكثر وأكثر منخفضة. على مدى عقود، وتكلفة التخزين على القرص قد تراجع، وضعت هذا الاتجاه يبدو للمتابعة.

كما يجعل هذه التكنولوجيا الجديدة يمكن تحسين سرعة القرص. الناس يتحركون من الدورية القرص القرص الحالة الصلبة (SSD)، فإنه لا يوجد لديه أجزاء متحركة، وبالتالي أسرع وأكثر موثوقية وأكثر قوة.

استخدام تكنولوجيا SSD القرص أصبحت أرخص وأسرع وأسرع، ولكن سعره لا يزال رخيصة. في ضوء ذلك، أدخلت بعض الشركات المصنعة قرص الهجين أثناء استخدام SSD والتقنيات المغناطيسية. يتم تخزين البيانات الأخير الوصول إليها بشكل متكرر في SSD، وبيانات التردد المنخفض الوصول المخزنة في القرص أبطأ. عندما يتطلب الوصول إلى البيانات المتكرر لالأصلي بشكل غير متكرر الوصول، يتم نسخها إلى محرك هجين أسرع SSD. هذا استخدام وحدة المعالجة المركزية وتحسين الداخلية سرعة الوصول إلى مخبأ RAM هي مهارات مماثلة تماما.

ملخص

يصف هذا الفصل بعض الأعمال الأساسية لاستخدام الحاسوب. ويمكن حساب أي شيء باستخدام التعليمات البسيطة لتمثيل. حسابية معقدة لتحويل تعليمات قيادة وحدة المعالجة المركزية يمكن أن تؤدي بسيطة، فإنه يتطلب استخدام برنامج يسمى مترجم. الكمبيوتر قادر على إجراء عمليات حسابية معقدة، وذلك ببساطة لأن وحدة المعالجة المركزية يمكن أن تؤدي عددا من العمليات الأساسية.

سرعة معالج الكمبيوتر، ولكن ذاكرة بطيئة نسبيا. وحدة المعالجة المركزية ليست ذاكرة الوصول العشوائي، محلة المكانية ولكن اتباع مبدأ المكان والوقت. وهكذا، يمكن أن يكون مؤقتا عالية التردد الوصول إلى البيانات في الذاكرة أسرع. وقد تم تطبيق هذا المبدأ في عدد وافر من مستويات مخبأ: واحد من الذاكرة المؤقتة حتى المرحلة الثالثة، وهكذا دواليك.

يمكن تطبيق مخابئ نوقشت هنا إلى مجموعة متنوعة من السيناريوهات. تحديد التطبيقات استخداما البيانات ومحاولة تحسين هذا الجزء من سرعة الوصول إلى البيانات، وهي واحدة من أكثر الاستراتيجيات شيوعا لتقصير برنامج كمبيوتر يقوم بتشغيل الوقت.

- هذه المقالة مأخوذة من "جوهر علوم الحاسوب"

هذا هو دليل مهم إشارة معرفة الكمبيوتر. في الكليات والجامعات في أمريكا الشمالية، سمح بعض الفحص ورقة الغش (يمكن أن يطلق عليه الصينيون "ورقة الغش" أو "ورقة الغش")، يمكن للطلاب أن تكون الصيغة الخاصة بهم أو معرفة هامة تعتبر مكتوب عليها. بمعنى من المعاني، "علوم الحاسب جوهر" مثل هذا الكتاب يحتوي على خصائص ورقة الغش. تورينج قدم "خوارزمية الرسم" وبالمثل، فإن مراجعات الكتب النقاط الهامة في مجال علوم الكمبيوتر، وسوف تركز على نظرية مجردة ملموسة، وتبسيط القضايا المعقدة. وبطبيعة الحال، أيضا أريد أن بدء أمل أن تثير في مصلحة القارئ في علوم الكمبيوتر، وغيرها من المعلومات يمكن قراءة في العمق.

دليل

الخطط التحليلية المحرك تشارلز باباج

الفصل 1 التمهيدات

الفصل 2 التعقيد

الفصل 3 استراتيجية

البيانات 4 الفصل

الفصل 5 خوارزمية

الفصل 6 قاعدة البيانات

الفصل 7 الكمبيوتر

الفصل 8 البرمجة

ملحق

خاتمة

حاشية